|

最近和组内大佬一起在刷vulnhub,感觉还是学了蛮多实际渗透测试方面的东西。

可以确定是192.168.85.139的ip了,用nmap扫描一波看看开放的端口的信息 访问之后依旧是404 就很苦恼了,然后用dirb爆破了一下目录,发现了点东西

偏偏写在了一个.php的文件中,这样我们的思路就可以尝试在******邮箱处插入一个php语句,从而任意代码执行

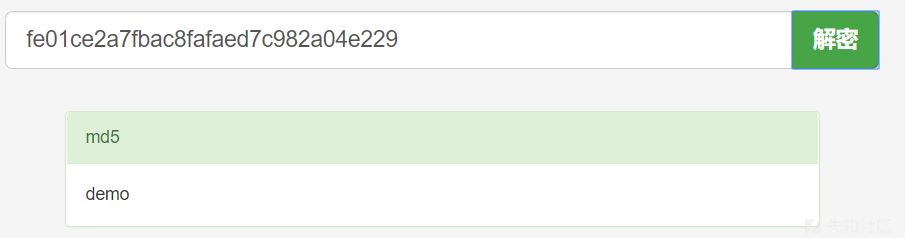

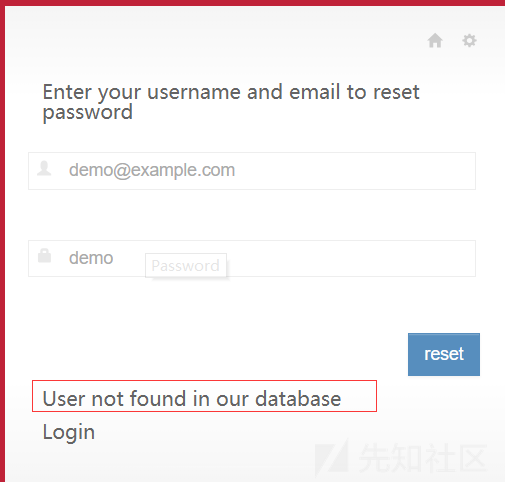

尝试******一波,发现似乎无法******,可能是后期改了密码或者怎么,总之应该需要换一条******的思路了 可以看到,只需要知道一个存在的邮箱和用户名,就可以重置密码为一个时间值的哈希

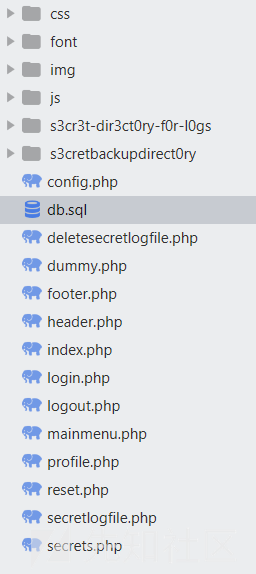

后面这个思路确实有点骚,问了队友才知道怎么弄,尝试在全部文件中搜索email关键字 挑一个44298来看看,将这个文件移动到/var/目录下之后,在webshell中运行

所以就只能在本地编译后上传了,为防止一些库的差异,我选择了在我另外一台ubuntu 16.04的虚拟机中编译 |

热门关键词: